0x42

Форумчанин

- Регистрация

- 05.05.2025

- Сообщения

- 41

- Реакции

- 3

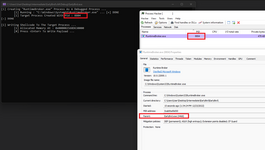

Решил восстановить цикл статей "Изучение вредоносных программ" + дополнительные статьи, перенес с форума сферы.

К сожалению восстанавливать пришлось в полуручном режиме, особенно что касается картинок.

Если увидете ошибки, то пишите либо здесь, либо в топике конкретной статьи.

Вот сами статьи оформленные в новом формате:

Статья 'Цикл статей "Изучение вредоносных программ"'

Всем привет!

Решил перепостить свой цикл статей по разработки малвари.

Статьи будут оформлены в виде цикла статей.)

Зачем изучать разработку вредоносных программ ?

Есть несколько причин, по которым кто-то хотел бы изучить разработку вредоносных программ.

С точки зрения тестирования на...

- 0x42

- Обновлено

- 398 min read

- Категория: Уроки разработки вредоносного софта

Вот оглавление статей:

Статья 'Цикл статей "Изучение вредоносных программ"'

Всем привет!

Решил перепостить свой цикл статей по разработки малвари.

Статьи будут оформлены в виде цикла статей.)

Зачем изучать разработку вредоносных программ ?

Есть несколько причин, по которым кто-то хотел бы изучить разработку вредоносных программ.

С точки зрения тестирования на...

- 0x42

- Обновлено

- 398 min read

- Категория: Уроки разработки вредоносного софта

Цикл статей "Изучение вредоносных программ" - Инструменты

В предыдущей части мы затронули, зачем вообще разрабатывать вредоносное ПО, рассмотрели жизненный цикл такого ПО и немного затронули выбор языка разработки.

Предыдущая часть тут: https://bitsec42.org/ams/zachem-izuchat-razrabotku-vredonosnykh-programm.6/

Перед началом путешествия по разработке...

Цикл статей "Изучение вредоносных программ" - Так какой-же язык выбрать !?

Вообще в сети много холиваров на эту тему.

Многие представители старой школы отказываются признавать новые технологии и считают разработку малвари, как низкоуровневую разработку, т.е. что-то там на уровне драйверов системы, какое-то аппаратное взаимодействие низкоуровневое, например работа с...

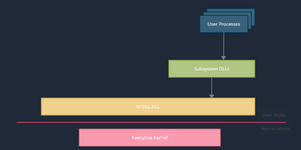

Цикл статей "Изучение вредоносных программ" - Шпаргалка по архитектуре винды

Архитектура любой ОС, очень сложная система, так наскоком не изучишь.

Но т.к. разработка малвари - Это системная разработка, какое-то понимание этой самой архитектуры нужно иметь, поэтому данная шпаргалка даст небольшое понимание, но к сожалению не более того.:(

Процессор внутри компьютера, на...

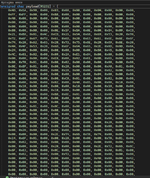

Цикл статей "Изучение вредоносных программ" - Что такое payload и shell code

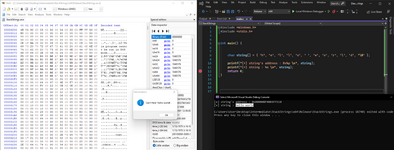

Что такое шелл-код?

Шелл-код (Он-же Payload) – это набор инструкций машинного кода, который может быть выполнен при внедрении в другой процесс. Он часто используется в эксплойтах для получения контроля над системой.

Есть способы генерации простеньких шелл-кодов:

Создание и использование...

Цикл статей "Изучение вредоносных программ" - Изучаем динамические библиотеки

В этой статье предлагаю рассмотреть создание динамических библиотек, в винде это всем наверное известные DLL.)

И .exe, и .dll файлы считаются исполняемыми файлами, в формате PE, сам PE уже описан много где, нет не времени не желание описывать архитектуру, если интересно всё в сети есть и очень...

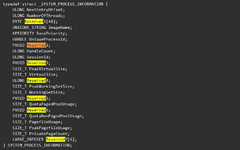

Цикл статей "Изучение вредоносных программ" - Процессы Windows

В предыдущих версиях статей, было очень краткое ознакомление каких-то базовых вещей, без которых вообще проблематично вести разработку.

Понятно что этого недостаточно, но какое-то направление может дать.

Думаю это последняя статья, по теории и следующие статьи будут уже предметные, посвященные...

Цикл статей "Изучение вредоносных программ" - Виды детектов

Введение

Системы безопасности используют несколько техник для обнаружения вредоносного программного обеспечения.

Важно понимать, какие методы системы безопасности используют для классификации ПО как вредоносное.

Статическое по сигнатуре обнаружение

Сигнатура - это ряд байтов или строк внутри...

Цикл статей "Изучение вредоносных программ" - Куда класть нагрузку ?

В этой статье предлагаю поднять тему, куда и как класть нагрузку, он-же Payload.

Разработчик вредоносного ПО имеет несколько вариантов того, где в файле PE можно хранить полезную нагрузку. В зависимости от выбора полезная нагрузка будет находиться в разных разделах файла PE.

Полезные нагрузки...

Цикл статей "Изучение вредоносных программ" - Шифруем Payload

В предыдущей статье мы рассмотрели где хранить полезную нагрузку (Payload), но как было сказано в коментарии к статье, для обхода детекта нужно много чего сделать, в частности нужно зашифровать Payload и ещё позаботится об антиэмуляции и скрытия поведения.

В этой статье рассмотрим пока-что как...

Цикл статей "Изучение вредоносных программ" - Обфускация Payload

В предыдущих статьях обсуждались вопросы размещения полезной нагрузки и её шифрование.

Но как уже было замечено этого не достаточно для сбития детекта, необходимо обойти ещё детект по поведению и эмуляцию кода.

С детектом по поведению немного сложнее, но детект по эмуляции кода можно обойти...

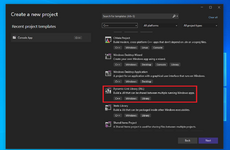

Цикл статей "Изучение вредоносных программ" - Локальный запуск Payload

Предлагаю в этой статье исследовать использование динамических библиотек (DLL) в качестве полезной нагрузки и попробовать загрузить вредоносный файл DLL в текущем процессе.

Создание DLL

Создание DLL просто и может быть выполнено с помощью Visual Studio.

Создайте новый проект, выберите язык...

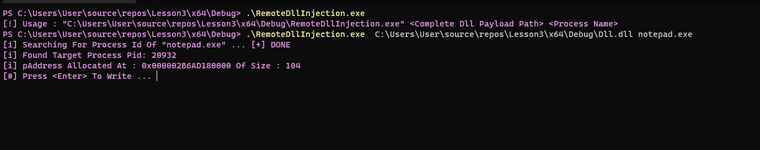

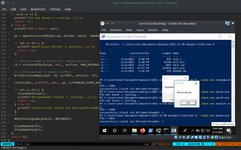

Цикл статей "Изучение вредоносных программ" - Иньекция в процесс

В этой статье предлагаю обсудить метод, аналогичный тому, что был показан ранее при локальной инъекции DLL, за исключением того, что теперь инъекция будет выполняться в удаленный процесс.

Перечисление процессов

Прежде чем можно будет инъецировать DLL в процесс, необходимо выбрать целевой...

Цикл статей "Изучение вредоносных программ" - Инъекция шелл-кода в процесс

Эта статья похожа на предыдущую DLL Injection с небольшими изменениями.

Инъекция shellcode в процесс будет использовать практически те же самые API Windows.

VirtualAllocEx - выделение памяти.

WriteProcessMemory - запись полезной нагрузки в удаленный процесс.

VirtualProtectEx - изменение...

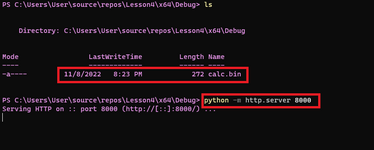

Цикл статей "Изучение вредоносных программ" - Размещаем Payload удаленно на сервере

На протяжении всех статей до сих пор payload был постоянно хранящимся непосредственно внутри бинарного файла.

Это быстрый и часто используемый метод для извлечения payload. К сожалению, в некоторых случаях, когда существуют ограничения по размеру payload, сохранение payload внутри кода не...

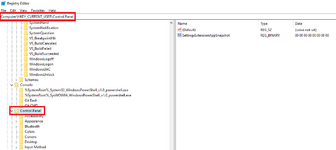

Цикл статей "Изучение вредоносных программ" - Прячем Payload в реестре

В общем из предыдущих уроков мы с вами знаем, что payload не обязательно должен храниться внутри вредоносной программы.

Вместо этого payload может быть получен во время выполнения вредоносной программы. В этой статье будет показана похожая техника, только payload будет записан в качестве...

Цикл статей "Изучение вредоносных программ" - Разборка с цифровой подписью зверька

Когда пользователь пытается загрузить исполняемый файл из интернета, он часто подписан компанией как способ доказать пользователю, что это надежный исполняемый файл.

Несмотря на то что системы безопасности все равно будут проверять исполняемый файл, на него была бы направлена дополнительная...

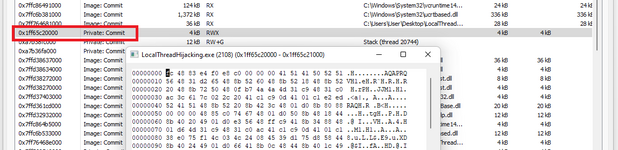

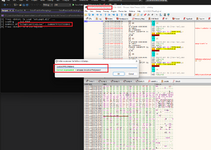

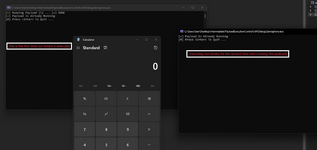

Цикл статей "Изучение вредоносных программ" - Изучаем технику Thread Hijacking

Thread Hijacking (Похищение потока) - это техника, позволяющая выполнять полезную нагрузку без создания нового потока. Этот метод работает путем приостановки потока и обновления регистра адреса команды, указывающего на следующую инструкцию в памяти, чтобы он указывал на начало полезной нагрузки...

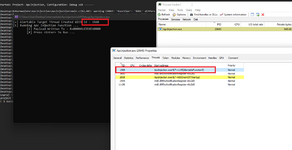

Цикл статей "Изучение вредоносных программ" - Определение PID нужного процесса, или перечисления процессов

Тема перечисления процессов затрагивалась здесь:Иньекция в процесс | Цикл статей "Изучение вредоносных программ"

Также Изучаем технику Thread Hijacking | Цикл статей "Изучение вредоносных программ для проведения атаки Thread Hijacking в удаленный процесс необходимо получить ID целевого...

Цикл статей "Изучение вредоносных программ" - Изучаем технику APC Injection

Предлагаю в этой статье рассмотреть один способ выполнения полезной нагрузки без создания нового потока. Этот метод известен как APC-инъекция.

Что такое APC? Асинхронные вызовы процедур (APC) — это механизм операционной системы Windows, который позволяет программам выполнять задачи асинхронно...

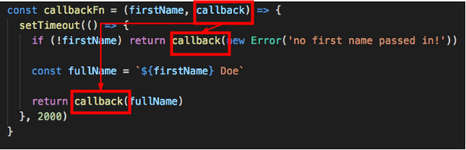

Цикл статей "Изучение вредоносных программ" - Вызов кода через функции обратного вызова

Введение

Функции обратного вызова используются для обработки событий или выполнения действия, когда выполняется определенное условие. Они применяются в различных сценариях в операционной системе Windows, включая обработку событий, управление окнами и многопоточность.

Определение функции...

Цикл статей "Изучение вредоносных программ" - Инъекция отображаемой памяти

Локальная инъекция отображаемой памяти

Введение

До сих пор во всех предыдущих реализациях использовался тип локальной памяти для хранения полезной нагрузки во время выполнения. Локальная память выделяется с использованием VirtualAlloc или VirtualAllocEx.

На следующем изображении показана...

Цикл статей "Изучение вредоносных программ" - Изучаем технику Stomping Injection

Предыдущая статья показывала как запустить peyload и при этом избежать использования вызовов WinAPI VirtualAlloc/Ex.

Этот-же урок демонстрирует другой метод, который избегает использования этих WinAPI.

Термин "stomping" относится к действию перезаписи или замены памяти функции или другой...

Цикл статей "Изучение вредоносных программ" - Контроль выполнения полезной нагрузки

В реальных сценариях важно ограничивать действия, выполняемые вредоносным ПО, и концентрироваться на основных задачах.

Чем больше действий выполняет вредоносное ПО, тем вероятнее, что его обнаружат системы мониторинга.

Вот например такая ситуация, как в этом уроке, правилом хорошего тона перед...

Цикл статей "Изучение вредоносных программ" - Изучаем технику Spoofing

Spoofing - В переводе подмена.)

Рассмотрим несколько вариантов техники:

Подмена номера родительского процесса (PPID)

Это техника, используемая для изменения PPID процесса, что позволяет эффективно маскировать связь между дочерним процессом и его истинным родительским процессом. Это можно...

Цикл статей "Изучение вредоносных программ" - Скрытие строк

Хеширование - это техника, используемая для создания фиксированного представления куска данных, называемого хеш-значением или хеш-кодом. Хеш-алгоритмы разработаны как односторонние функции, что означает, что вычислительно невозможно определить исходные входные данные, используя хеш-значение...

Цикл статей "Изучение вредоносных программ" - Изучаем кунгфу-1. Скрытие таблицы импорта

Таблица импортных адресов (IAT) содержит информацию о файле PE, такую как используемые функции и DLL, экспортирующие их. Этот тип информации может быть использован для создания сигнатуры и обнаружения двоичного кода.

Например, изображение ниже показывает таблицу импортных адресов примера...

Цикл статей "Изучение вредоносных программ" - Кунгфу-2.Изучаем API Hooking

Введение

API Hooking — это техника, используемая для перехвата и изменения поведения функции API. Она часто используется для отладки, обратного проектирования и взлома игр.

API Hooking позволяет заменять оригинальную реализацию функции API собственной версией, которая выполняет некоторые...

Цикл статей "Изучение вредоносных программ" - Предельная техника. Разборка с сисколами

Что такое системные вызовы (Syscalls)

Системные вызовы Windows или syscalls служат интерфейсом для взаимодействия программ с системой, позволяя им запрашивать определенные услуги, такие как чтение или запись в файл, создание нового процесса или выделение памяти.

Помните из вводных модулей, что...

Цикл статей "Изучение вредоносных программ" - Предельная техника-2. Практика. Реализуем техники инъекции через сисколы

В прошлой статье:Предельная техника. Разборка с сисколами | Цикл статей "Изучение вредоносных программ" мы разобрали теорию.

Давайте теперь переделаем техники:

https://bitsec42.org/ams/tsikl-statei-izucheniye-vredonosnykh-programm.6/page/izuchayem-tekhniku-thread-hijacking.18/...

Цикл статей "Изучение вредоносных программ" - Черпаем силы в антиотладке

Техники антианализа - это методы, предотвращающие деятельность специалистов по безопасности (например, команды blue team) по расследованию вредоносного ПО и поиску статических или динамических сигнатур и IoC. Поскольку эта информация используется для обнаружения образца, когда он вновь...

Цикл статей "Изучение вредоносных программ" - Обход виртуальных машин

В этой статье давайте рассмотрим техники антивиртуализации, в случае если вирус пытаются запустить в виртуальной среде или песочнице.

Антивиртуализация через характеристики аппаратного обеспечения

В общем случае виртуализированные среды не имеют полного доступа к аппаратному обеспечению...

Цикл статей "Изучение вредоносных программ" - Открываем врата ада

В этих темах:

https://bitsec42.org/ams/tsikl-statei-izucheniye-vredonosnykh-programm.6/page/predel-naya-tekhnika-razborka-s-siskolami.29/...

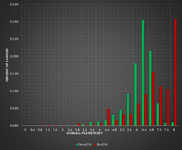

Цикл статей "Изучение вредоносных программ" - Уменьшение вероятности детекта зверька

Введение

Энтропия относится к степени случайности в предоставленном наборе данных. Существует различные типы мер энтропии, такие как энтропия Гиббса, энтропия Больцмана и энтропия Реньи. Однако в контексте кибербезопасности термин "энтропия" обычно относится к Энтропии Шеннона, которая выдает...

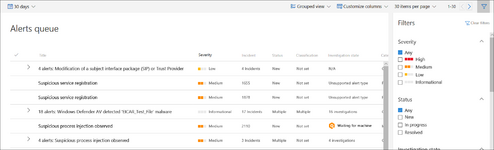

Цикл статей "Изучение вредоносных программ" - Обход Windows defender

Введение

До сих пор было продемонстрировано множество методов и техник создания и выполнения загрузчика payload, который может обходить различные программы защиты от вредоносного кода. Эта статья будет работать над созданием полнофункционального загрузчика payload с нуля, чтобы укрепить знания...

Цикл статей "Изучение вредоносных программ" - Про Endpoint Detection and Response (EDR)

Введение

Endpoint Detection and Response (EDR) — это решение безопасности, которое обнаруживает и реагирует на угрозы вроде вымогательского ПО и вредоносного программного обеспечения. Его работа основана на постоянном мониторинге конечных точек в поисках подозрительной активности путем сбора...

Цикл статей "Изучение вредоносных программ" - Про детект в памяти. Ничего не поделаешь и это неизбежно)

Всем привет!

Хотел ещё добавить:

Вот в этой теме:Обход EDRs.Последняя тема цикла | Цикл статей "Изучение вредоносных программ"

Был поднят вопрос детекта памяти, да можно использовать такие штуки:Открываем врата ада | Цикл статей "Изучение вредоносных программ"

Но тем не менее важно что-бы...

Цикл статей "Изучение вредоносных программ" - Огромная база исходников современных вирусов для разных платформ

Весь исходный код, который упакован, может быть или не быть установлен с паролем 'infected' (без кавычек). Отдельные файлы, вероятно, не упакованы.

Структура каталогов:

Android

Generic Android OS malware, some leaks and proof-of-concepts

Engines

BAT

Linux

VBS

Win32

Java

Some java...

Цикл статей "Изучение вредоносных программ" - Как RootKit загрузить или же как загрузить драйвер без подписи

Для начала давайте разберемся что такое RootKit?

RootKit - это тип вредоносного программного обеспечения, который предоставляет хакерам доступ к целевым компьютерам. RootKit может скрывать свое присутствие, но оставаться активным. Как только они получают несанкционированный доступ к...

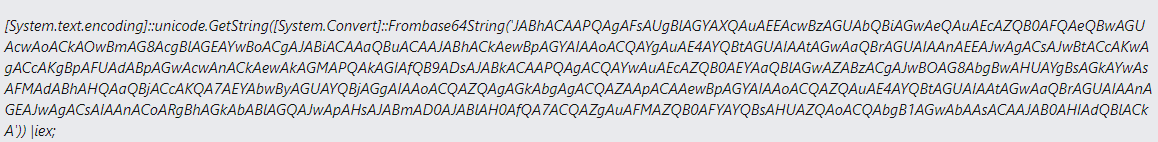

Цикл статей "Изучение вредоносных программ" - Обход AMSI

Очень познавательная статья с Хакера:О6фy$kация. Обходим детект вредоносных макросов Word

И это ответ тем, кто считает что скриптами нельзя делать низкоуровневые вещи, можно всё при должном умении и знании...)

Казалось бы, макровирусы давно и безвозвратно ушли в прошлое. Уж что‑что, а...

Цикл статей "Изучение вредоносных программ" - Обход AMSI при помощи хардварных точек останова

AMSI (Antimalware Scan Interface) — это интерфейс, предоставляемый Microsoft, который позволяет приложениям и службам отправлять данные на сканирование антивирусными решениями, установленными на системе. С AMSI разработчики могут лучше интегрироваться с антивирусными решениями и обеспечивать...

Цикл статей "Изучение вредоносных программ" - Уклоняемся от поведенческого детекта антивируса и EDR

Всем привет!

Давайте поисследуем как можно обойти детект связанный с поведением на конкретном устройстве:

Вообще тут существуют два варианта обхода:

1)Использовать антихуки в своём приложении, этот метод относительно простой и описан уже здесь:Открываем врата ада | Цикл статей "Изучение...

Цикл статей "Изучение вредоносных программ" - MutationGate - Новый подход работы с сисколами

Перевод:MutationGate | Winslow Blog

Мотивация

Учитывая, что встроенные хуки являются основным методом обнаружения, используемым продуктами EDR, обход их является для меня интересной темой.

Что касается обхода встроенных хуков, установленных EDR, уже существует довольно много доступных...

Цикл статей "Изучение вредоносных программ" - Разработка настоящего вируса в 2024 году

Перевод:.:: Phrack Magazine ::.

--[ Содержание

Введение

Планирование вируса

Проектирование вируса

Создание вируса

Решение проблем при разработке 5.1. Исходный дизайн неудачен 5.2. Антивирус ловит вирус

Заключение

Приветствия

Ссылки

Артефакты

--[ 1. Введение

Нет ничего более захватывающего...

Последнее редактирование: